某国公司故意向间谍提供手机后门 转一个2023年的旧闻

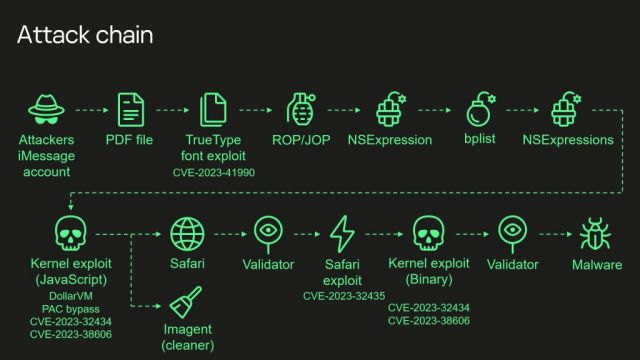

下面是卡巴斯基公布的完整的攻击链,包括用于获取受害者设备 root 权限的四个 0day 漏洞:

1. 攻击者向目标用户发送恶意 iMessage 附件,当受害者的 iPhone 收到消息时,iMessage 不会有任何提醒、同时自动处理该附件;

2. 这个恶意附件利用了未记录的、苹果独有的 ADJUST TrueType 字体指令中的远程代码执行漏洞 CVE-2023-41990;

3. 恶意代码使用面向返回 / 跳转的编程和用 NSExpression/NSPredicate 查询语言编写的多个阶段,然后利用 JavaScriptCore 库环境执行权限提升;

4. 攻击者利用的 JavaScript 漏洞被混淆,这导致代码不可读,尽管如此研究人员发现攻击者大约使用了 11,000 行代码,主要用于 JavaScriptCore 和内存解析操作;

5. 攻击者利用 JavaScriptCore 调试功能 DollarVM ($vm) 来获得从脚本操作 JavaScriptCore 内存并执行本机 API 的能力;

6. 攻击者为了支持新旧 iPhone,所以还做了一个包含指针身份验证代码的绕过功能,可以用在最新款 iPhone 上;

7. 攻击者利用 XNU 内存映射系统中的整数溢出漏洞 CVE-2023-32434 来获取用户级别对设备整个物理内存读 / 写的访问权限;

8. 攻击者使用硬件内存映射 I/O 寄存器来绕过页面保护层,此问题已经通过 CVE-2023-38606 进行缓解;

9. 利用所有漏洞后,JavaScript 漏洞可以针对设备执行任何操作,包括运行间谍软件,但攻击者选择:

a. 启动 IMAgent 进程并注入有效负载以清除设备中的漏洞利用痕迹;

b. 以不可见模式运行 Safari 进程,并将其转发到下一攻击阶段使用的网页;

10. 该网页有一个脚本来验证受害者,如果检测通过则转到下一阶段:Safari 漏洞利用;

11.Safari 漏洞利用 CVE-2023-32435 来执行 shellcode;

12.shellcode 以 Mach 目标文件的形式执行另一个内核漏洞利用,它使用相同的漏洞:CVE-2023-32434 和 CVE-2023-38606,这与使用 JavaScript 编写的内核漏洞完全不同,不过目标也是用于内存解析操作,但在后期攻击者大部分功能并未使用;

13. 该漏洞利用获得 root 权限并继续执行其他阶段,包括加载间谍软件等。

If we try to describe this feature and how the attackers took advantage of it, it all comes down to this: they are able to write data to a certain physical address while bypassing the hardware-based memory protection by writing the data, destination address, and data hash to unknown hardware registers of the chip unused by the firmware.

如果我们尝试描述此功能以及攻击者如何利用它,那么一切都归结为:他们能够将数据写入某个物理地址,同时通过将数据、目标地址和数据哈希写入固件未使用的芯片的未知硬件寄存器来绕过基于硬件的内存保护。

Our guess is that this unknown hardware feature was most likely intended to be used for debugging or testing purposes by Apple engineers or the factory, or that it was included by mistake. Because this feature is not used by the firmware, we have no idea how attackers would know how to use it.

我们猜测,这个未知的硬件功能很可能是苹果工程师或工厂为了调试或测试目的而故意添加的,或者是错误添加的。由于固件并未使用此功能,我们不知道攻击者是如何利用它的。

We are publishing the technical details, so that other iOS security researchers can confirm our findings and come up with possible explanations of how the attackers learned about this hardware feature.

我们正在发布技术细节,以便其他 iOS 安全研究人员可以确认我们的发现,并对攻击者如何了解此硬件功能提出可能的解释。 热点梳理

生产队群友说他看过一个内部通报,直接就是说两个涉密工作人员 用iPhone被攻击后台泄密了,去年年初的

所以涉密单位一刀切是对的

.