如果您觉得文章不错,欢迎持续学习

如果你刚踏入网络安全这行,或者正在研究渗透测试,那 Nmap 这个名字你一定不会陌生。

它的江湖地位,用一句话概括就是:

“不会用 Nmap,不算真正的入行。”

作为开源的网络探测神器,Nmap 用了二十年依旧稳坐黑客工具榜第一梯队。今天这一篇文章,就让我带你从入门到上手,一次把 Nmap 讲明白。

🧰一、Nmap 是什么?为什么人人都在用?

Nmap,全称 Network Mapper,是一款用来做网络探测与安全审计的开源工具。它的核心能力可以概括为:

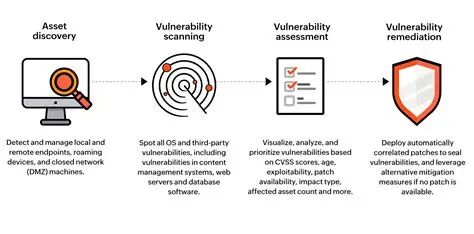

✔ 探测主机是否存活(快速发现在线设备)

✔ 扫描端口与服务(如 SSH、HTTP、MySQL 等)

✔ 识别操作系统类型(OS指纹识别)

✔ 调用 NSE 脚本进行漏洞检测

✔ 支持大规模资产扫描(几十、几百台都不在话下)

为什么它这么重要?

因为在任何渗透测试的开始,你都需要先“摸清地形”,而 Nmap 正是你的“地形扫描雷达”。

🛠二、Nmap 安装教程(分系统讲解)

打开 Nmap 官网或国内软件下载站

下载 nmap-setup.exe

安装时勾选 Zenmap(图形界面)

安装后在命令行输入:

nmap -V

📍Linux 安装(Kali / Ubuntu)sudo apt updatesudo apt install nmap -y

📍macOS 安装brew install nmap

安装完成后,随时可用。

📘三、Nmap 使用教程(分步骤详讲)下面按照从基础到进阶的顺序,手把手带你把 Nmap 的常用功能跑一遍。

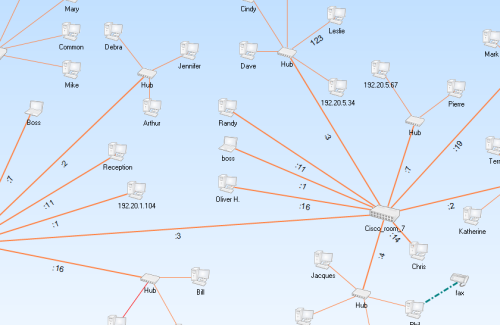

1⃣探测主机是否在线(Ping 扫描)nmap -sn 192.168.1.0/24

用途:识别网段里哪些机器在线。特点:速度快、结果直观。

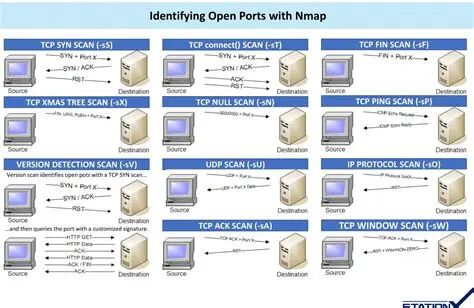

2⃣扫描端口(SYN 半开扫描)nmap -sS 192.168.1.10

-sS 是非常经典的 半开放扫描,速度快、隐蔽性高。

3⃣服务识别(看端口跑的是什么)nmap -sV 192.168.1.10

效果示例:

22/tcp → OpenSSH 7.6

80/tcp → Apache 2.4.6

3306/tcp → MySQL 5.5

用于后续漏洞判断非常关键。

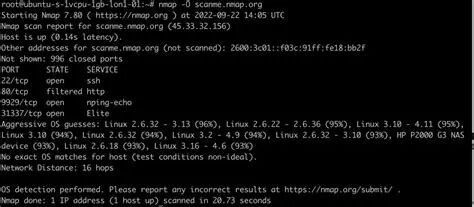

4⃣操作系统识别(OS Fingerprint)nmap -O 192.168.1.10

系统类型、版本信息一目了然。

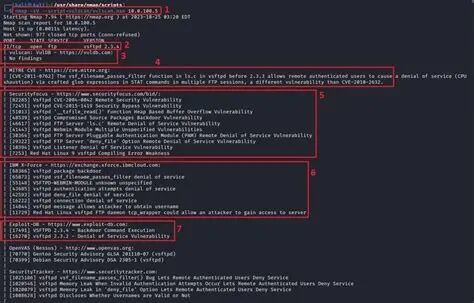

5⃣NSE 脚本(Nmap 的王牌功能)Nmap 提供数百个安全脚本,用来扫描弱密码、漏洞、配置风险等。

📍 用脚本扫描常见漏洞nmap --script=vuln 192.168.1.10

📍 扫描 Web 漏洞nmap --script=http* 192.168.1.10

为了让你更直观感受到 Nmap 的价值,这里用一个“授权环境”中的真实场景,展示完整的使用流程。

🎯场景背景内网网段:192.168.10.0/24

任务:资产探测 + 风险排查

① 探测在线主机nmap -sn 192.168.10.0/24 -oN alive.txt

得到结果:12 台主机在线。

② 对重点主机扫描端口和服务nmap -sS -sV -p- 192.168.10.23 -oN scan.txt

扫描结果示例:

端口

服务

版本

22

SSH

OpenSSH 7.4

80

HTTP

Apache 2.4.6

3306

MySQL

5.7

③ 使用 NSE 脚本检查漏洞nmap --script=vuln 192.168.10.23 -oN vuln.txt

可能会找到:

弱口令

已知 CVE 漏洞

未授权访问

信息泄露

整个过程行云流水——Nmap 在实战里就是这么好用。

📌五、写在最后:Nmap 为什么值得你认真学习?它开源免费

社区脚本更新快

既能做安全测试,也能做运维监控

入门简单,进阶空间巨大

不管你是安全新人、攻防研究者还是企业运维,Nmap 都绝对值得你的时间。

如果你想继续学习nmap,我还可以继续写下一篇:

👉 《Nmap NSE 脚本实战进阶:10 个常用脚本的深度解析》或👉 《从扫描到拿下权限:Nmap 在渗透测试中的全流程运用》

告诉我你想看哪一篇!