所有Zen架构处理器不再安全?绝非危言耸听:AMD漏洞爆发

以前来说,我们总认为CPU已经非常成熟了,起码在硬件的安全层面,是绝对不会出现问题的。毕竟无论是Intel还是AMD,都是超级成熟的大厂,拥有着数以亿计的用户。

不过,最近刚刚爆发的AMD漏洞,却真的让人大吃一惊,没错,AMD居然不安全了,而且涉及到Zen1至Zen5架构的处理器,换句话说,几乎所有在使用中的AMD处理器都存在安全漏洞!

我们先来梳理一下,这件事情的详细经过。

首先,就是德国CISPA亥姆霍兹信息安全中心(CISPA Helmholtz Center for Information Security)研究人员披露了该漏洞,一经披露随机引发了轩然大波!

该漏洞,为 AMD StackWarp 硬件级安全漏洞。注意关键词:硬件级安全漏洞,这也首先意味着,该漏洞无法通过常规的升级来堵住漏洞。

而且,AMD StackWarp,不仅仅是存在于当前主流的Zen5架构处理器,同时波及到了Zen1到Zen5架构的所有AMD处理器!

那么,大家可能会问,AMD StackWarp,究竟有多大的危害?

简单总结:可绕过身份验证、提升权限至ROOT级别,且攻击极难被检测到!

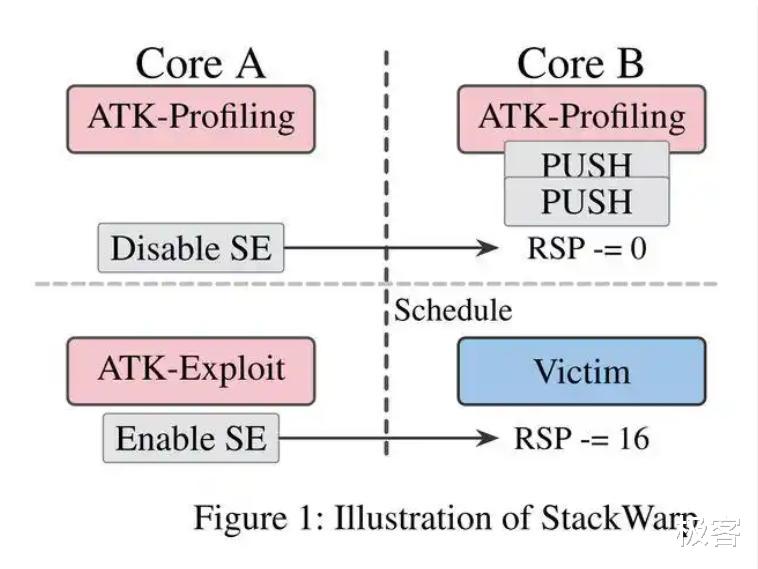

我们先来说一下,这个令人恼火的StackWarp,究竟是怎样实现破坏力的。

首先,StackWarp是针对AMD处理器堆栈引擎逻辑缺陷的漏洞。

这个堆栈可能大家不太熟悉,简单来说,原本的计划是为加速函数调用等堆栈操作,内置了专用堆栈引擎(Stack Engine)来优化性能。结果,该设计存在漏洞,可以被黑客加以利用。

其次,StackWarp制造的是硬件级漏洞,很难修复。

这个比较容易理解,因为是硬件级别的漏洞,所以通过常规的软件修复几乎很难避免。

第三,黑客如何利用StackWarp来搞事?

这个说起来其实比较复杂,黑客可以通过操控特定的寄存器控制位来干扰处理器的同步机制,在系统验证密钥时可以直接跳过对密钥的“清点”,也就是通过这个漏洞进行提权操作,让黑客可以任意访问电脑内的所有内容。

整个的入侵过程都发生在CPU正式处理器数据前的阶段,所以入侵过程非常隐秘且不会触发任何的安全机制。

简单来说,StackWarp可以让黑客略过关键的安全检查步骤,从而入侵系统。

而且,可以从虚拟机直接入侵宿主机,同时甚至可以获得ROOT权限从而拥有了完全控制权;最关键的是,所有的过程都非常隐蔽,哪怕访问了主机用户可能都是毫无察觉,非常恐怖。

这并非危言耸听,2026年1月德国CISPA中心确认漏洞,全球云服务商紧急响应,足以见得这次事件的严重影响。

那么,AMD是如何应对的呢?

答案:AMD通过更新处理器的微代码来引导CPU绕过故障区域,维持CPU的正常运行;优点是可以在一定程度上避免漏洞产生的问题,缺点是会导致处理器的性能降低。

目前AMD方面已经推送了第一版微代码补丁。当然,目前来说,第一版微代码补丁不能从物理层面切断该漏洞的所有攻击路径,但至少可以将攻击方法约束到少数几种方式,这样就可以让云服务商针对性部署安全策略,降低安全风险。

没错,这个漏洞,主要影响的还是云服务商。

目前来说,CPU确实是升级迭代非常快,性能也是不断地高速提升。不过,对比性能的提升,其实安全性绝对不能忽视!

希望AMD能够尽快提供全漏洞覆盖的安全修复补丁,在保证处理器的安全性的同时,不会降低处理器性能,才能让用户更加放心。